Reklama

W jaki sposób ograniczyć dostęp do przedsiębiorstwa?

AWAP

18/06/2015 08:00

Każda firma prowadzi swoją działalność w oparciu o unikalne metody oraz dane, zebrane w wyniku swoich własnych doświadczeń i współpracę z indywidualnymi klientami. Są to niezwykle ważne informacje, dzięki którym mamy szansę wypracować takie standardy działania, które pozwolą nam wyróżnić się na niezwykle konkurencyjnym rynku. Z tego względu istotna jest ochrona tych danych oraz objęcie ich tajemnicą. Nie powinny one docierać do osób trzecich, gdyż może to niekorzystnie wpłynąć na nasze dalsze funkcjonowanie – podłapane przez konkurencję metody mogą pozbawić nas unikalności i oryginalności, przez co możemy przestać wyróżniać się na tle innych firm. Te wszystkie czynniki wpływają na ograniczenie dostępu do naszego przedsiębiorstwa, a zwłaszcza do takich jego części jak magazyny czy serwerownie. Analiza nowoczesnych metod, które z powodzeniem możemy wprowadzić w naszej firmie, pozwoli dostrzec, jak powinna wyglądać kontrola dostępu.

Jedną z nowoczesnych metod, pozwalających na ograniczenie dostępu do przedsiębiorstwa, będzie system biometryczny, wykorzystujący czytnik lub skaner. Przez sprawdzenie danej cechy u osoby próbującej dostać się do naszej firmy lub wspomnianych miejsc wymagających szczególnego uwierzytelnienia, weryfikujemy zgodność z danymi biometrycznymi zgromadzonymi w bazie. Zarejestrowane wzorce biometryczne muszą dotyczyć cech, które spełniają odpowiednie standardy – czyli są powszechne, ale unikatowe u każdego z nas, a ich sprawdzenie nie będzie budziło żadnych kontrowersji czy oporów. Ważne jest także, by cechy te były niezmienne (czyli nie mogą być np. tymczasowym skutkiem choroby) oraz niepodrabialne. Dzięki tak zebranym wzorcom możemy wykorzystać dwa zespoły cech, które umożliwią nam kontrolowanie dostępu i identyfikację osób, które mogą mieć dostęp do najistotniejszych informacji.

Aby stworzyć wzorce biometryczne, w oparciu o opisane powyżej standardy, można zgromadzić cechy anatomiczne i behawioralne i na podstawie ich odczytu kontrolować dostęp do naszego przedsiębiorstwa. Przykładowe cechy anatomiczne, które mogą być wykorzystane do analizy, to chociażby linie papilarne, barwa głosu, geometria twarzy czy ucha, tęczówka oka wraz z jej cechami charakterystycznymi czy nawet zapach. Odczyt cech anatomicznych jest przydatny, gdy potrzebujemy szybkiego skanu. Nadaje się zatem do bardziej ogólnodostępnych miejsc w naszej firmie, gdyż nie jest specjalnie czasochłonny. Kiedy jednak zależy nam na ochronie specjalnych miejsc i wyjątkowej kontroli, potrzebujemy dokładniejszej analizy i lepszego uwierzytelnienia tożsamości osób, które mogą mieć styczność z naszymi tajnymi danymi. Wtedy najlepszym rozwiązaniem będzie skan cech behawioralnych, czyli charakterystyki mowy, pisma, chodu czy pisania na klawiaturze. Takie podejście minimalizuje ryzyko zagrożeń czy wycieku istotnych informacji do opinii publicznej czy konkurencji.

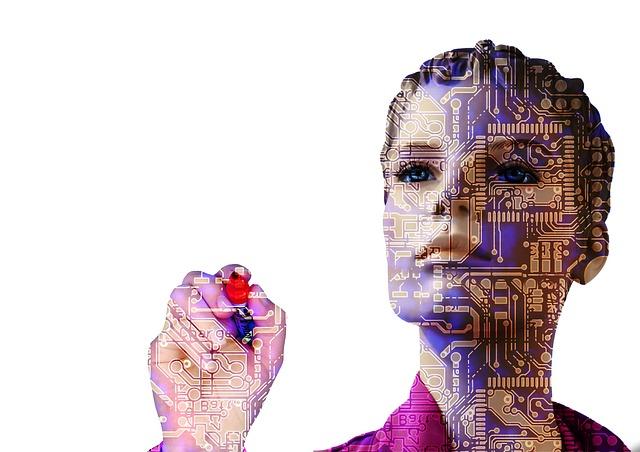

Biometryczny system kontroli dostępu

Jedną z nowoczesnych metod, pozwalających na ograniczenie dostępu do przedsiębiorstwa, będzie system biometryczny, wykorzystujący czytnik lub skaner. Przez sprawdzenie danej cechy u osoby próbującej dostać się do naszej firmy lub wspomnianych miejsc wymagających szczególnego uwierzytelnienia, weryfikujemy zgodność z danymi biometrycznymi zgromadzonymi w bazie. Zarejestrowane wzorce biometryczne muszą dotyczyć cech, które spełniają odpowiednie standardy – czyli są powszechne, ale unikatowe u każdego z nas, a ich sprawdzenie nie będzie budziło żadnych kontrowersji czy oporów. Ważne jest także, by cechy te były niezmienne (czyli nie mogą być np. tymczasowym skutkiem choroby) oraz niepodrabialne. Dzięki tak zebranym wzorcom możemy wykorzystać dwa zespoły cech, które umożliwią nam kontrolowanie dostępu i identyfikację osób, które mogą mieć dostęp do najistotniejszych informacji.

Jakie cechy mogą być wykorzystywane w systemie biometrycznym?

Aby stworzyć wzorce biometryczne, w oparciu o opisane powyżej standardy, można zgromadzić cechy anatomiczne i behawioralne i na podstawie ich odczytu kontrolować dostęp do naszego przedsiębiorstwa. Przykładowe cechy anatomiczne, które mogą być wykorzystane do analizy, to chociażby linie papilarne, barwa głosu, geometria twarzy czy ucha, tęczówka oka wraz z jej cechami charakterystycznymi czy nawet zapach. Odczyt cech anatomicznych jest przydatny, gdy potrzebujemy szybkiego skanu. Nadaje się zatem do bardziej ogólnodostępnych miejsc w naszej firmie, gdyż nie jest specjalnie czasochłonny. Kiedy jednak zależy nam na ochronie specjalnych miejsc i wyjątkowej kontroli, potrzebujemy dokładniejszej analizy i lepszego uwierzytelnienia tożsamości osób, które mogą mieć styczność z naszymi tajnymi danymi. Wtedy najlepszym rozwiązaniem będzie skan cech behawioralnych, czyli charakterystyki mowy, pisma, chodu czy pisania na klawiaturze. Takie podejście minimalizuje ryzyko zagrożeń czy wycieku istotnych informacji do opinii publicznej czy konkurencji.

Obserwuj nas na  Google News

Google News

Chcesz być na bieżąco z wieściami z naszego portalu? Obserwuj nas na Google News!

Reklama

Komentarze opinie

Podziel się swoją opinią

Twoje zdanie jest ważne jednak nie może ranić innych osób lub grup.

Reklama

Wideo jaw.pl

Reklama

Reklama

Reklama

Reklama

Najnowsze wiadomości

- 09/03 Ceny paliw w Jaworznie mocno w górę. W kilka dni diesel podrożał nawet o 75 groszy, a benzyna o 30 groszy

- 09/03 Wystrzałowy Dzień Kobiet w Klubie To i Owo

- 09/03 Nowa autostrada rowerowa w Jaworznie. Budowa drogi rowerowej w Byczynie

- 09/03 Ostatnie pożegnanie Kazimierza Matusika

- 09/03 Impreza techno na Myjni Kanty w Jaworznie - fotorelacja z eventu Fun&Safe 2026

- 09/03 Zaproszenie na imieniny Krystyn - piątek, 13 marca

- 09/03 Konkurs Marynistyczny 2026 - ZM LOK Jaworzno

- 09/03 Koło Łowieckie Kozioł wypuściło kuropatwy przy Grodzisku w Jaworznie

- 09/03 PLECY, KTÓRE NIOSĄ ŻYCIE. Odcinek lędźwiowy i krzyżowy – holistyczne warsztaty jogi i Totalnej Biologii

- 09/03 W Jaworznie blisko 14 lat walczyli o kawałek asfaltu. Teraz miasto zadeklarowało, że drogę zrobi

- 09/03 Dzień Kobiet w Przedszkolu Miejskim nr 17

- 09/03 Zawodnicy SPL Jaworzno na podium biegu Nawoja 2026

- 09/03 Pchli Targ w Jaworznie - terminy na 2026

- 09/03 Marcin Łyp z Jaworzna zagrał w międzynarodowym turnieju we Władysławowie

- 09/03 Marcowa waloryzacja emerytur i rent 2026. O ile wzrosły świadczenia z ZUS?

- 08/03 16. kolejka ligi tenisa stołowego. Ciężkowianka z kolejnym zwycięstwem

- 08/03 Jaworznickie jiujutsu w Nigerii

- 08/03 Śp. Kazimierz Matusik - wspomnienie

- 08/03 Nowa usługa w aplikacji mObywatel. Urodzenie dziecka można zgłosić przez internet

- 08/03 Gdzie kupić akcesoria meblowe w Jaworznie? Sprawdź ofertę hurtowni Meblowo

Komentarze